Η Kërkimi i Pikave të Kontrollit, Inteligjenca e kërcënimeve departamenti i saj i kërkimit Check Point Software Technologies Ltd., ofruesi kryesor në botë i zgjidhjeve të sigurisë kibernetike, publikoi Indeksi i Kërcënimeve Globale për Dhjetor 2021.

ΣNë një muaj ne pamë cenueshmërinë apachelog4j për të skanuar internetin, studiuesit raportuan se Trikbot është ende malware më i zakonshëm, megjithëse me një shkallë pak më të ulët, 4%, ndikimi i organizatave në mbarë botën, nga 5% Ne nentor.

Kohët e fundit është rikuperuar gjithashtu Emotet, e cila u ngjit shpejt nga e shtata në vendin e dytë. THE CPR Gjithashtu tregon se sektori që merr më shumë sulme është ende ai i Arsimit/Kërkimit.

Në dhjetor, "Ekzekutimi i kodit në distancë të Apache Log4jËshtë cenueshmëria me frekuencën më të lartë të shfrytëzimit, duke e prekur atë 48,3% të organizatave në mbarë botën. Dobësia u raportua për herë të parë më 9 dhjetor në paketën e saj të regjistrimit apachelog4j - biblioteka më e njohur e regjistrave Java e përdorur në shumë shërbime dhe aplikacione të internetit me mbi 400.000 shkarkime nga Projekti GitHub.

Dobësia ka shkaktuar një plagë të re, duke prekur pothuajse gjysmën e kompanive botërore në një kohë shumë të shkurtër. Sulmuesit janë në gjendje të përfitojnë nga aplikacionet e cenueshme për t'u ekzekutuar kriptojackers dhe programe të tjera me qëllim të keq në serverë të komprometuar. Deri më tani, shumica e sulmeve janë fokusuar në përdorimin e kriptomonedhave në dëm të viktimave, megjithatë, autorët më të sofistikuar kanë filluar të veprojnë në mënyrë agresive dhe të shfrytëzojnë shkeljen për objektiva me vlerë të lartë.

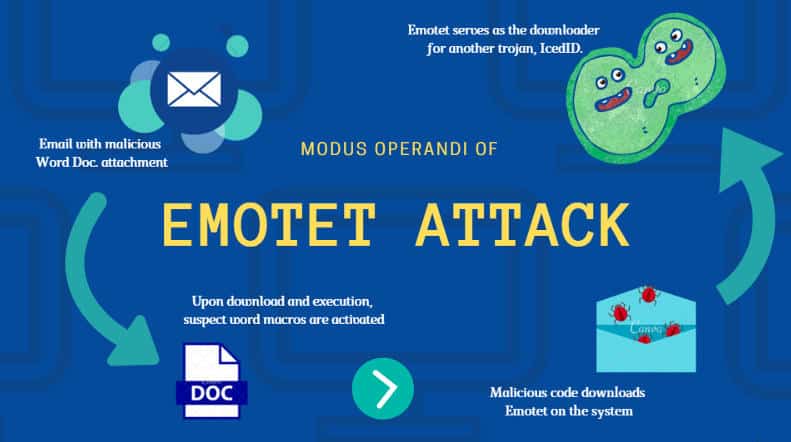

Në të njëjtin muaj pamë gjithashtu që botnet-i Emotet të kalojë nga malware i shtatë në i dyti më i zakonshëm. Ashtu siç dyshonim, Emotet nuk vonoi të vendoste një themel të fortë që nga rishfaqja e tij nëntorin e kaluar. Është mashtruese dhe përhapet shpejt përmes emaileve phishing me bashkëngjitje ose lidhje me qëllim të keq.

Tani është më e rëndësishme se kurrë që të gjithë të kenë një zgjidhje të fortë të sigurisë së emailit dhe të sigurohen që përdoruesit të dinë se si të identifikojnë një mesazh ose bashkëngjitje të dyshimtë. tha Maya Horowitz, nënkryetare e kërkimit në Check Point Software.

Η CPR thekson se në muajin dhjetor të Arsim/Kërkim është industria më e sulmuar në botë, e ndjekur nga Qeveria/Forcat e Armatosura dhe ISP / MSP. cenueshmëria "Ekzekutimi i kodit në distancë të Apache Log4jËshtë më i shfrytëzuari, duke e prekur atë 48,3% organizata në mbarë botën, e ndjekur nga "Zbulimi i informacionit të depove të Git të ekspozuar nga serveri i uebit“Gjë që ndikon në 43,8% të organizatave në mbarë botën. TE "Ekzekutimi i kodit në distancë të titujve HTTPMbetet i treti në listën e dobësive më të shfrytëzuara, me një ndikim global 41,5%.

Grupet kryesore të malware

* Shigjetat i referohen ndryshimit të renditjes në raport me muajin paraardhës.

Këtë muaj, Trickbot është malware më i përhapur që prek 4% të organizatave në mbarë botën, i ndjekur nga Emotet dhe Formbook, të dyja me një ndikim global prej 3%.

1. ↔ Trickbot - Trickbot është një modular Botnet dhe Trojan Bankar e cila përditësohet vazhdimisht me veçori, karakteristika dhe kanale të reja shpërndarjeje. Kjo lejon Trikbot të jetë një malware fleksibël dhe i personalizueshëm që mund të shpërndahet si pjesë e fushatave me shumë qëllime.

2. ↑ Emotet Emotet është një Trojan i avancuar, vetë-përsëritës dhe modular. Emotet dikur përdorej si një Trojan bankar, por kohët e fundit është përdorur si shpërndarës për malware ose malware të tjerë. Përdor metoda të shumta për të ruajtur obsesionin dhe teknikat e shmangies për të shmangur zbulimin. Për më tepër, ai mund të përhapet përmes mesazheve të phishing të padëshiruara që përmbajnë bashkëngjitje ose lidhje me qëllim të keq.

3. ↔ Formulari - Formbook është një InfoStealer që mbledh kredencialet nga shfletues të ndryshëm të internetit, mbledh pamjet e ekranit, monitoron dhe regjistron goditjet e tasteve dhe mund të shkarkojë dhe ekzekutojë skedarë sipas komandave C&C.

Sulmet kryesore në industri në mbarë botën:

Këtë muaj, Trajnimi/Kërkimi është industria me më shumë sulme në mbarë botën, e ndjekur nga Qeveria/Forcat e Armatosura dhe ISP/MSP.

1. Arsim/Kërkim

2. Qeveria / Forcat e Armatosura

3. ISP / MSP

Më të mirat që shfrytëzojnë dobësitë

Në dhjetor, "Ekzekutimi në distancë i kodit Apache Log4jËshtë cenueshmëria më e shfrytëzuar, duke e prekur atë 48,3% organizata në mbarë botën, e ndjekur nga "Zbulimi i informacionit Ueb serveri i depove Git u ekspozua“Gjë që ndikon në 43,8% të organizatave në mbarë botën. TE "Ekzekutimi i kodit në distancë të titujve HTTPMbetet i treti në listën e dobësive më të shfrytëzuara, me një ndikim global 41,5%.

1. Ekzekutimi në distancë i Ap-së i kodit Apache Log4j (CVE-2021-44228) Ekziston një cenueshmëri e ekzekutimit të kodit në distancë apachelog4j. Shfrytëzimi i suksesshëm i kësaj dobësie mund të lejojë një ndërhyrës në distancë të ekzekutojë kodin arbitrar në sistemin e prekur.

2. ↔ Shpalosja e informacionit të depove të ekspozuara të Git të serverit në internet - Një dobësi u raportua në depo Git. Shfrytëzimi me sukses i kësaj dobësie mund të lejojë zbulimin e paqëllimshëm të informacionit të llogarisë.

3. ↔ Ekzekutimi i kodit në distancë të titujve HTTP (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) Titujt HTTP lejojnë përdoruesin dhe serverin të përcjellin informacion shtesë me një kërkesë HTTP. Një ndërhyrës në distancë mund të përdorë një kokë HTTP të cenueshme për të ekzekutuar kodin arbitrar në makinën e viktimës.

Aplikacionet kryesore keqdashëse celulare

ajo AlienBot renditet e para në malware më të përhapur për celular, e ndjekur nga xHelper dhe FluBot.

1. AlienBot - Familja e malware AlienBot është një Malware-si-një-shërbim (MaaS) për pajisjet Android që lejojnë një ndërhyrës në distancë, si hap i parë, të fusë kodin me qëllim të keq në aplikacionet financiare legjitime. Sulmuesi fiton akses në llogaritë e viktimave dhe përfundimisht merr kontrollin e plotë të pajisjes së tyre.

2. xNdihmës - Një aplikacion me qëllim të keq që ka qenë në ballë që nga marsi 2019 dhe përdoret për të shkarkuar aplikacione të tjera me qëllim të keq dhe për të shfaqur reklama. Aplikacioni mund të fshihet nga përdoruesi dhe madje mund të riinstalohet nëse është çinstaluar.

3. FluBot - flubot është një Botnet Android e cila shpërndahet me SMS mesazhe phishing, të cilat më së shpeshti pretendohen të jenë kompani dërgese. Sapo përdoruesi klikon në lidhjen në mesazh, instalohet FluBot dhe akseson të gjithë informacionin e ndjeshëm në telefon.

Lista e plotë e kërcënimeve më të zakonshme të malware në Greqi për dhjetor 2021 është:

Formulari - FormBook u identifikua për herë të parë në 2016 dhe është një InfoStealer që synon sistemin operativ Windows. Shitet si MaaS në forumet e hakerave nëntokësore për teknikat e tij të fuqishme të shmangies dhe çmimin relativisht të ulët. FormBook mbledh kredencialet nga shfletues të ndryshëm të internetit, mbledh pamjet e ekranit, monitoron dhe regjistron goditjet e tasteve dhe mund të shkarkojë dhe ekzekutojë skedarë siç udhëzohet nga C&C e tij.

Emotet- Emotet është një Trojan i avancuar, vetë-përsëritës dhe modular që dikur përdorej si një trojan bankar dhe tani shpërndan programe të tjera me qëllim të keq ose fushata me qëllim të keq. Emotet përdor metoda të shumta për të ruajtur teknikat e tij të obsesionit dhe shmangies për të parandaluar zbulimin dhe mund të përhapet përmes emaileve të padëshiruara që përmbajnë bashkëngjitje ose lidhje me qëllim të keq.

AgentTesla - AgentTesla është një RAT i avancuar (Trojan Remote Access) që vepron si një hajdut keylogger dhe fjalëkalimi. Aktiv që nga viti 2014, AgentTesla mund të monitorojë dhe mbledhë tastierën dhe kujtesën e të dhënave të viktimës, si dhe të regjistrojë pamje nga ekrani dhe të nxjerrë kredencialet për një shumëllojshmëri softuerësh të instaluar në kompjuterin e viktimës (duke përfshirë Chrome, Mozilla Firefox dhe klientin e emailit të Microsoft Outlook). AgentTesla shet hapur si një RAT legal me klientët që paguajnë 15-69 dollarë për licenca.

Trickbot - Trickbot është një Botnet modular dhe Trojan Bankar që synon platformën Windows dhe shpërndahet kryesisht përmes fushatave të padëshiruara ose familjeve të tjera malware si Emotet. Trickbot dërgon informacione rreth sistemit të infektuar dhe gjithashtu mund të shkarkojë dhe ekzekutojë module arbitrare nga një gamë e gjerë modulesh të disponueshme: nga një modul VNC për telekomandë në një modul SMB për shpërndarje brenda një rrjeti të komprometuar. Sapo një makinë infektohet, banda e Trickbot, agjentët kërcënues pas këtij malware, përdorin këtë gamë të gjerë modulesh jo vetëm për të vjedhur kredencialet e bankës nga kompjuteri i synuar, por edhe për të lëvizur përreth dhe për të identifikuar veten. Sulmi ransomware në të gjithë kompaninë.

Xhoker - Një Android Spyware në Google Play, i krijuar për të vjedhur mesazhe SMS, listat e kontakteve dhe informacionin e pajisjes. Përveç kësaj, malware i sinjalizon viktimës në heshtje për shërbime premium në faqet e reklamave.

Dridex- Dridex është një trojan bankar i synuar nga Windows Trojan, i cili vërehet se shpërndahet përmes fushatave të padëshiruara dhe Exploit Kits, i cili mbështetet në WebInjects për të spiunuar dhe ridrejtuar kredencialet e bankës në një server të kontrolluar nga një sulmues. Dridex komunikon me një server në distancë, dërgon informacione për sistemin e infektuar dhe gjithashtu mund të shkarkojë dhe ekzekutojë disqe shtesë për telekomandë.

Vidar - Vidar është një vjedhës informacioni që synon sistemet operative Windows. Ai u zbulua për herë të parë në fund të vitit 2018 dhe është krijuar për të vjedhur fjalëkalime, të dhëna të kartës së kreditit dhe informacione të tjera të ndjeshme nga shfletues të ndryshëm të internetit dhe kuletat dixhitale. Vidar është shitur në forume të ndryshme në internet dhe përdoret si një lëshues malware që shkarkon ransomware GandCrab si një ngarkesë dytësore.

Cryptbot - Cryptbot është një Trojan që infekton sistemet duke instaluar një program mashtrues VPN dhe vjedh kredencialet e ruajtura të shfletuesit.

Teabot - Malware Teabot është një kërcënim trojan Android i përdorur në sulmet e phishing. Pasi Teabot të instalohet në pajisjen e komprometuar, ai mund të transmetojë drejtpërdrejt ekranin te autori, si dhe të përdorë Shërbimet e Aksesueshmërisë për të kryer aktivitete të tjera keqdashëse.

Triada - Triada është një derë e pasme modulare për Android, e cila ofron privilegje super-përdoruesi për shkarkimin e malware. Triada është vërejtur gjithashtu se ka prishur URL-të e ngarkuara në shfletues.

XMRig - XMRig, i prezantuar për herë të parë në maj 2017, është një softuer i minierave të CPU me burim të hapur që përdoret për nxjerrjen e kriptomonedhës Monero.

Top 10 në Greqi |

|||

| Emri i malware | Ndikimi global | Ndikimi në Greqi | |

| Libri i formularëve | 3.17% | 17.58% | |

| Agjenti Tesla | 2.10% | 4.61% | |

| Trikbot | 4.30% | 3.17% | |

| Shakaxhi | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| vidar | 0.91% | 2.02% | |

| Cryptbot | 0.50% | 1.73% | |

| ramnit | 1.74% | 1.73% | |

| Teabot | 0.07% | 1.73% | |

| Triada | 0.13% | 1.73% | |

Lista e Ndikimit të Kërcënimeve Globale dhe Karta ThreatCloud nga Softueri Check Point, bazuar në Inteligjenca ThreatCloud të Kompanisë, në rrjetin më të madh të bashkëpunimit për luftën kundër krimit kibernetik, i cili ofron të dhëna për kërcënimet dhe tendencat që mbizotërojnë në sulme, duke shfrytëzuar një rrjet global detektorësh kërcënimesh.

Baza e të dhënave ThreatCloud përfshin mbi 3 miliardë faqe interneti dhe 600 milionë skedarë çdo ditë dhe lokalizon më shumë se 250 milionë aktivitete malware çdo ditë.

Mos harroni ta ndiqni Xiaomi-miui.gr në Google News për t'u informuar menjëherë për të gjithë artikujt tanë të rinj! Ju gjithashtu mundeni nëse përdorni lexues RSS, të shtoni faqen tonë në listën tuaj, thjesht duke ndjekur këtë lidhje >> https://news.xiaomi-miui.gr/feed/gn

Mos harroni ta ndiqni Xiaomi-miui.gr në Google News për t'u informuar menjëherë për të gjithë artikujt tanë të rinj! Ju gjithashtu mundeni nëse përdorni lexues RSS, të shtoni faqen tonë në listën tuaj, thjesht duke ndjekur këtë lidhje >> https://news.xiaomi-miui.gr/feed/gn

Na ndiqni Telegram në mënyrë që të jeni të parët që mësoni çdo lajm tonën!