Η Check Point Research, divizioni i Inteligjencës së Kërcënimeve të Check Point® Software Technologies Ltd. (NASDAQ: CHKP), ofruesi kryesor në botë i zgjidhjeve të sigurisë kibernetike, publikoi Indeksi i Kërcënimeve Globale për muajin Shtator 2021.

ΟStudiuesit raportojnë se ndërsa Trikbot mbetet në krye të listës së malware-ve më të zakonshëm, duke e prekur atë 5% të organizmave në mbarë botën, të rilindur së fundmi Emotet rikthehet në vendin e shtatë në listë. THE CPR zbulon gjithashtu se industria që merr më shumë sulme është e saja Arsim/Kërkim.

Pavarësisht përpjekjeve të rëndësishme të Europol-it dhe disa agjencive të tjera të zbatimit të ligjit në fillim të këtij viti shtypja e Emotet, botnet-i famëkeq u konfirmua të rikthehet në veprim në nëntor dhe është tashmë malware i shtatë më i përdorur. Trickbot kryeson listën për herë të gjashtë këtë muaj dhe është përfshirë edhe me variantin e ri Emotet, i cili instalohet në kompjuterët e infektuar duke përdorur infrastrukturën Trickbot.

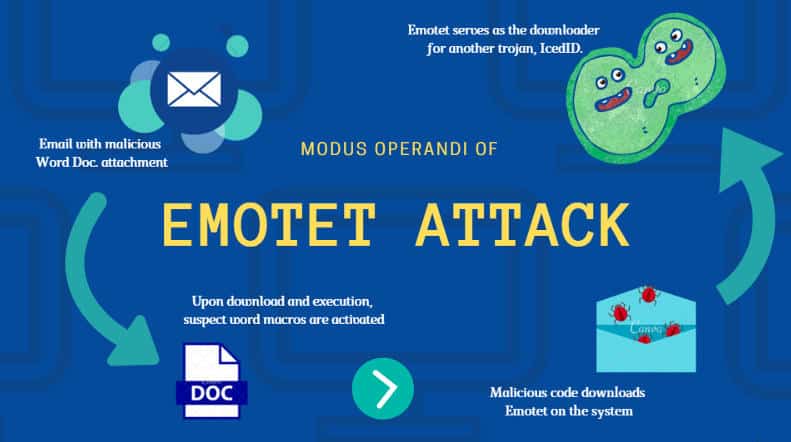

ajo Emotet përhapet përmes email phishing që përmbajnë skedarë të infektuar Word, Excel dhe Zip, të cilat zhvillojnë Emotet në kompjuterin e viktimës. Emailet përmbajnë tituj interesantë si lajmet e fundit, fatura dhe shënime të rreme të korporatës për të joshur viktimat që t'i hapin ato. Kohët e fundit, Emotet ka filluar gjithashtu të përhapet përmes paketave me qëllim të keq të softuerit të rremë Adobe të Windows App Installer.

Fakti që përdor infrastrukturën e tij Trikbot do të thotë se shkurton kohën që do të duhej për të fituar një mbështetje mjaft të rëndësishme rrjeti në mbarë botën. Ndërsa përhapet përmes emaileve phishing me bashkëngjitje me qëllim të keq, është jetike që ndërgjegjësimi dhe trajnimi i përdoruesve të jenë në krye të prioriteteve të sigurisë kibernetike të organizatave.

Dhe kushdo që dëshiron të shkarkojë softuer Qerpiç duhet të mbani mend, si me çdo aplikim, ta bëni këtë vetëm përmes mjeteve zyrtare., tha Maya Horowitz, VP Research në Check Point Software.

CPR zbuloi gjithashtu se sektori i arsimit/kërkimit është ai me më shumë sulme në mbarë botën në nëntor, i ndjekur nga komunikimet qeveritare/ushtarake. "Kalimi i Direktorisë së URL-ve të Serveve të Uebit me qëllim të keqËshtë ende cenueshmëria më e shfrytëzuar, duke e prekur atë 44% organizata në mbarë botën, e ndjekur nga "Zbulimi i informacionit të depove të Git të ekspozuar nga serveri i uebit“Gjë që ndikon në 43,7% të organizatave në mbarë botën. TE "Ekzekutimi i kodit në distancë të titujve HTTPMbetet i treti në listën e dobësive më të shfrytëzuara, me një ndikim global 42%.

Familjet kryesore të malware

* Shigjetat i referohen ndryshimit të renditjes në raport me muajin paraardhës.

Këtë muaj, Trikbot është malware më i popullarizuar që ndikon në 5% e organizatave në mbarë botën, e ndjekur nga Agjenti Tesla dhe Libri i formularëve, të dyja me ndikim global 4%.

- ↔ Trikbot - Trickbot është një Botnet modular dhe Trojan bankar e cila përditësohet vazhdimisht me veçori, karakteristika dhe kanale të reja shpërndarjeje. Kjo e lejon atë të jetë malware fleksibël dhe i personalizueshëm që mund të shpërndahet si pjesë e fushatave me shumë qëllime.

- ↑ Agjent Tesla - ajo Agjenti Tesla është një i avancuar Miu e cila funksionon si keylogger dhe një përgjues i aftë për të gjurmuar dhe mbledhur tastierën e viktimës, tastierën e sistemit, pamjet e ekranit dhe kredencialet në softuer të ndryshëm të instaluar në makinë (përfshirë Google Chrome, Mozilla Firefox dhe Microsoft Outlook).

- ↑ Libri i formularëve - ajo Libri i formularëve është një InfoStealer mbledh kredencialet nga shfletues të ndryshëm të internetit, mbledh pamjet e ekranit, monitoron dhe regjistron goditjet e tasteve dhe mund të shkarkojë dhe ekzekutojë skedarë sipas komandave C&C.

Sulmet kryesore në industri në mbarë botën:

Këtë muaj, Arsim/Kërkim është industria me më shumë sulme në botë, e ndjekur nga Komunikimidhe Qeveria / Ushtria.

- Arsim/Kërkim

- Komunikimet

- Qeveria / Ushtria

Dobësitë më të shfrytëzuara

Këtë muaj, " Kalimi i Direktorisë së URL-ve të Serveve të Uebit me qëllim të keq“Është ende cenueshmëria më e shfrytëzuar, duke e prekur atë 44% të organizatave në mbarë botën, e ndjekur nga " Zbulimi i informacionit të depove të Git të ekspozuar nga serveri i uebit “, gjë që ndikon në 43,7% të organizatave në mbarë botën. TE " Ekzekutimi i kodit në distancë të titujve HTTPMbetet i treti në listën e dobësive me më shumë ferma, me një ndikim global 42%.

- ↔ web Serverat Me qëllim të keq URL drejtori Kapërcim (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) - Ekziston një cenueshmëri në kalimin e direktorive në serverë të ndryshëm të internetit. Dobësia është për shkak të një gabimi të vërtetimit të hyrjes në një server në internet që nuk e pastron siç duhet URL-në për modelet e kryqëzimit të direktorive. Shfrytëzimi i suksesshëm lejon sulmuesit e paautorizuar në distancë të zbulojnë ose të kenë akses në skedarë arbitrarë në serverin e cenueshëm.

- ↔ web server ekspozuar git depo informacion Zbulim - Një shkelje e sigurisë është raportuar për zbulimin e informacionit në Depo Git. Shfrytëzimi me sukses i kësaj dobësie mund të lejojë zbulimin e paqëllimshëm të informacionit të llogarisë.

- ↔ HTTP Headers I largët kod Ekzekutim (CVE-2020-10826,CVE-2020-10827,CVE-2020-10828,CVE-2020-13756) Titujt HTTP lejojnë klientin dhe serverin të transferojnë informacion shtesë me një kërkesë HTTP. Një ndërhyrës në distancë mund të përdorë një kokë HTTP të cenueshme për të ekzekutuar kodin arbitrar në makinën e viktimës.

Top malware celularë

Ne shtator xNdihmës mbeti në krye të malware-ve më të përhapur celularë, i ndjekur nga AlienBot dhe flubot.

1. xNdihmës - Një aplikacion me qëllim të keq që u shfaq për herë të parë në mars 2019 dhe përdoret për të shkarkuar aplikacione të tjera me qëllim të keq dhe për të shfaqur reklama. Aplikacioni mund të fshihet nga përdoruesi dhe madje mund të riinstalohet në rast të heqjes.

2. AlienBot - Familja e malware AlienBot eshte nje Malware-si-një-shërbim (MaaS) për pajisjet Android që lejojnë një ndërhyrës në distancë të fusë fillimisht kodin keqdashës në aplikacionet e ligjshme financiare. Sulmuesi fiton akses në llogaritë e viktimave dhe përfundimisht merr kontrollin e plotë të pajisjes së tyre.

3. flubot - FluBot është një malware Android i shpërndarë përmes mesazheve (SMS) peshkimi elektronik (Phishing) dhe zakonisht imiton kompanitë e logjistikës së transportit. Sapo përdoruesi klikon në lidhjen në mesazh, instalohet FluBot dhe akseson të gjithë informacionin e ndjeshëm në telefon.

Top 10 në Greqi |

|||

| Emri i malware | Ndikimi global | Ndikimi në Greqi | |

| Agjenti Tesla | 2.59% | 8.93% | |

| Libri i formularëve | 3.14% | 8.33% | |

| Trikbot | 4.09% | 5.36% | |

| Parime | 2.20% | 4.76% | |

| Nanokore | 0.88% | 3.87% | |

| vidar | 0.97% | 2.98% | |

| Glupteba | 2.41% | 2.68% | |

| Shakaxhi | 0.08% | 2.38% | |

| Lovgate | 0.33% | 2.38% | |

| Maslogger | 0.13% | 2.38% | |

Familjet e malware në detaje

Agjenti Tesla

ajo Agjenti Tesla është një i avancuar Miu (Remote Access Trojan) i cili vepron si një hajdut keylogger dhe fjalëkalimi. Aktiv që nga viti 2014, Agjenti Tesla mund të monitorojë dhe mbledhë tastierën dhe kujtesën e të dhënave të viktimës, dhe mund të regjistrojë pamje nga ekrani dhe të nxjerrë kredencialet e futura për një shumëllojshmëri softuerësh të instaluar në makinën e viktimës (përfshirë Klienti i emailit i Google Chrome, Mozilla Firefox dhe Microsoft Outlook). Të Agjenti Tesla shitet hapur si RAT legal me klientët që paguajnë $ 15 - $ 69 për licencat.

Formbook

ajo Formbook është një InfoStealer duke synuar sistemin e tyre operativ Dritaret dhe u zbulua për herë të parë në vitin 2016. Reklamuar në forume hakerimi si një mjet që ka teknika të fuqishme shmangieje dhe çmime relativisht të ulëta. Të Formbook mbledh letra kredenciale nga shfletues të ndryshëm të internetit dhe pamjet e ekranit, monitoron dhe regjistron tastierë dhe mund të shkarkojë dhe ekzekutojë skedarë sipas udhëzimeve C & C dhënë atij.

Trikbot

ajo Trikbot është një Botnet modular dhe Trojan Bankar që synon platformat Windows dhe transmetohet kryesisht nëpërmjet mesazheve të padëshiruara ose familjeve të tjera malware si Emotet. Trickbot dërgon informacione rreth sistemit të infektuar dhe gjithashtu mund të shkarkojë dhe ekzekutojë module në mënyrë arbitrare nga një gamë e gjerë e disponueshme, si p.sh. një modul VNC për përdorim në distancë ose një modul SMB për vendosje brenda një rrjeti të prekur. Pasi një makinë infektohet, ndërhyrësit pas malware Trickbot përdorin këtë gamë të gjerë modulesh jo vetëm për të vjedhur kredencialet e bankës nga kompjuteri i synuar, por edhe për lëvizje anësore dhe identifikim brenda vetë organizatës, përpara një sulmi të synuar. ransomware në të gjithë kompaninë .

Parime

ajo Parime është një RAT që u shfaq për herë të parë në vitin 2016. Remcos shpërndahet përmes dokumenteve me qëllim të keq të Microsoft Office që janë bashkangjitur në emailet SPAM dhe është krijuar për të anashkaluar sigurinë UAC të Microsoft Windows dhe për të ekzekutuar softuer keqdashës me privilegje të larta.

NanoBërthama

ajo NanoBërthama është një Trojan me qasje në distancë, i parë për herë të parë në natyrë në 2013 dhe synon përdoruesit e sistemit operativ Windows. Të gjitha versionet e RAT kanë shtesa bazë dhe veçori të tilla si kapja e ekranit, miniera e kriptomonedhave, kontrolli në distancë i desktopit dhe vjedhja e sesionit të kamerës në internet.

vidar

ajo vidar është një vjedhës informacionesh që synon sistemet operative Windows. I zbuluar për herë të parë në fund të vitit 2018, ai është krijuar për të vjedhur fjalëkalime, të dhëna të kartës së kreditit dhe informacione të tjera të ndjeshme nga shfletues të ndryshëm të internetit dhe kuletat dixhitale. Vidar është shitur në forume të ndryshme në internet dhe është përdorur një lëshues malware për të shkarkuar ransomware-in GandCrab si ngarkesë dytësore.

Glupteba

I njohur që nga viti 2011, Glupteba është një derë e pasme që është pjekur gradualisht në një botnet. Deri në vitin 2019, ai përfshinte një mekanizëm të përditësimit të adresës C&C përmes listimeve publike të BitCoin, një veçori të integruar të vjedhjes së shfletuesit dhe një ruter operatori.

Shakaxhi

Një Android Spyware në Google Play, i krijuar për të vjedhur mesazhe SMS, listat e kontakteve dhe informacionin e pajisjes. Përveç kësaj, malware i sinjalizon viktimës në heshtje për shërbime premium në faqet e reklamave.

lovgate

ajo lovgate është një "krimb" kompjuterik që mund të përhapet përmes rrjeteve të ndarjes së rrjetit, postës elektronike dhe rrjeteve të ndarjes së skedarëve. Pasi të instalohet, programi kopjon në dosje të ndryshme në kompjuterin e viktimës dhe shpërndan skedarë me qëllim të keq që rezultojnë në akses në distancë te sulmuesit.

Maslogger

ajo Maslogger është një hajdut i kredencialeve .NET. Ky kërcënim është një mjet identifikimi që mund të përdoret për të nxjerrë të dhëna nga serverët e synuar.

X € X � Indeksi Global i Ndikimit të Kërcënimit dhe Harta e ThreatCloud të Kontrolloni programin e pikave, bazuar në seksionin Inteligjenca ThreatCloud të kompanisë. Të ThreatCloud siguron informacion në kohë reale për kërcënimin nga qindra miliona sensorë në mbarë botën, përmes rrjeteve, terminaleve dhe pajisjeve mobile.

Inteligjenca është pasuruar me motorë të bazuar në AI dhe të dhëna ekskluzive kërkimore nga Check Point Research, departamenti i Inteligjencës dhe Kërkimit të Check Point Software Technologies.

Lista e plotë e 10 familjet më të mira të malware në nëntor është në blogun e saj Kontrollo Point.

Njoftimi për shtyp

Mos harroni ta ndiqni Xiaomi-miui.gr në Google News për t'u informuar menjëherë për të gjithë artikujt tanë të rinj! Ju gjithashtu mundeni nëse përdorni lexues RSS, të shtoni faqen tonë në listën tuaj, thjesht duke ndjekur këtë lidhje >> https://news.xiaomi-miui.gr/feed/gn

Mos harroni ta ndiqni Xiaomi-miui.gr në Google News për t'u informuar menjëherë për të gjithë artikujt tanë të rinj! Ju gjithashtu mundeni nëse përdorni lexues RSS, të shtoni faqen tonë në listën tuaj, thjesht duke ndjekur këtë lidhje >> https://news.xiaomi-miui.gr/feed/gn

Na ndiqni Telegram në mënyrë që të jeni të parët që mësoni çdo lajm tonën!